¿Alguna vez te han revisado el celular al estilo Badabun en busca de conversaciones comprometedoras? ¿Tu pareja te pide la clave de tu celular como prueba de tu fidelidad? ¿Te has preguntado alguna vez si esta vulneración de tu privacidad puede considerarse como un ciberdelito? Aquí te lo contamos.

Para nadie es secreto que la tecnología y,en particular, los smartphones se han vuelto un aspecto esencial en nuestro día a día. Muchas personas utilizan su celular para registrar todas sus actividades. Por lo que, si bien ello resulta muy conveniente en la mayoría de los casos, se puede complicar si se trata de borrar las pruebas del delito ocultar ciertas “actividades”.

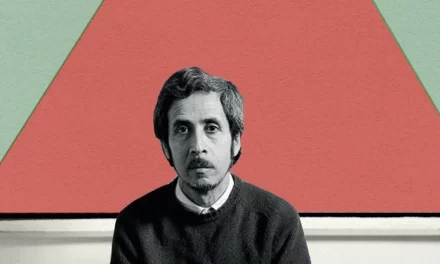

En el 2014, una noticia remeció la farándula peruana. La it couple del momento, Melissa Loza y Guty Carrera, terminaron su relación a raíz de la difusión de una comprometedora foto. Esta situación, como no podía ser de otra manera fue aprovechada por el programa Esto es Guerra. Este último terminó creando un segmento llamado “Melissa y Guty cuentan toda la verdad”, en donde Guty soltaría una frase que se convertiría bastante popular: “Yo no fui infiel”.

Pero, el que Melissa Loza revisara sin autorización las conversaciones de Guty Carrera, quien no le fue infiel, ¿podría ser considerado delito? ¿Qué dice la ley al respecto?

El artículo 2º de la Ley Nº 30096, Ley de delitos informáticos, tipifica el delito de “acceso ilícito” de la siguiente manera:

Art. 2°.- El que deliberada e ilegítimamente accede a todo o parte de un sistema informático, siempre que se realice con vulneración de medidas de seguridad establecidas para impedirlo, será reprimido con pena privativa de libertad no menor de uno ni mayor de cuatro años y con treinta a noventa días-multa (…).

Analicemos con mayor detalle el artículo. ¿Cuál es la conducta que se sanciona? Según lo que señala la Ley, se sanciona el acceso ilegal; es decir, sin autorización, a un sistema informático. Pero ¿qué es un sistema informático? Podría tratarse de un smartphone, una computadora, una tablet, entre otros.

Aunado a ello, para que se configure el delito, es necesario que, para acceder al sistema informático, se vulneren las medidas de seguridad establecidas por su propietario. En pocas palabras, se requiere que la contraseña sea vulnerada.

¿Qué quiere decir esto? Pues que si Guty, el Potro, no le colocó contraseña a su celular y Melissa revisó sus conversaciones de WhatsApp sin autorización, este hecho no podría configurar el delito de acceso ilícito, sin perjuicio de que podría tratarse de una vulneración a su derecho a la intimidad. Por el contrario, si Melissa accediera al celular de Guty hackeando la contraseña o, incluso, adivinándola, sí se podría haber configurado el delito de acceso ilícito, al menos en teoría.

En la práctica, no es tan simple como parece sobre todo al momento de intentar probar la comisión del delito, puesto que Guty tendría que acreditar que Melissa:

- Accedió sin autorización a su celular, y

- Vulneró la contraseña de su smartphone.

Sin embargo, ese no es el único problema. Al momento de emitir una sentencia, el juez deberá tener en cuenta dos principios del derecho penal que adquieren especial relevancia en estos casos: el de mínima intervención y el de lesividad.

Según el principio de lesividad, el Estado solo puede perseguir aquellas conductas que pongan en riesgo o lesionen bienes jurídicos como, por ejemplo, el derecho a la vida, a la salud o a la intimidad. En ese sentido, quedarían excluidas aquellos comportamientos que atentan únicamente contra la ética o la moral.

Por su parte, el principio de mínima intervención señala que la vía penal debe ser utilizada únicamente en ultima ratio; es decir, como último recurso. Por ello, en caso de que existan otros medios igualmente efectivos para la protección del bien jurídico afectado, se deberá preferir dicha vía antes que la penal. Pues bien, aplicando dichos conceptos al caso de Guty, ¿la conducta de Melissa podría ser sancionable? La respuesta, estimado lector, sería negativa. Te explico por qué:

El delito de acceso ilícito es pluriofensivo. Esto quiere decir que la comisión del delito afecta no solo a un bien jurídico, sino a un conjunto de estos. En este caso, el hackear un celular para acceder a este se traduciría en una violación a la seguridad de la información contenida en el smartphone y a la intimidad de Guty.

Entonces, si bien la conducta de Melissa podría configurar el delito de acceso ilícito, lo cierto es que la vulneración de los bienes jurídicos protegidos (información e intimidad) tendría que ser de gran magnitud como para justificar la intervención del Ministerio Público. Sin embargo, en el caso de Guty, no solo sería complicado acreditar que Melissa accedió a su celular, sino que dicha acción no implicaría una afectación lo suficientemente grave como para sancionarla. Otro sería el caso si el acceso ilícito se realizara en el correo institucional del presidente Sagasti.

En consecuencia, aplicando el principio de mínima intervención, no se podría justificar el uso de la vía penal. Ello debido a que existirían otros recursos que Guty podría utilizar para intentar proteger su derecho a la intimidad como, por ejemplo, solicitar una indemnización a Melissa por los daños ocasionados al revisar su celular.

Es innegable que Melissa vulneró el derecho a la intimidad de Guty; sin embargo, a la hora de la hora, resultaría muy improbable que un juez sancionara dicha conducta. Por ello, los Gutys del Perú pueden descansar tranquilos, puesto que, en teoría, la ley sí los protege o algo así.

Edición: Claudia Barraza